Казахстанские эксперты рассказали об основных угрозах для корпоративного сектора со стороны мошенников.

В начале мая более 300 тысяч компьютеров по всему миру подверглись масштабной вирусной атаке. Программа Wanna Сry, проникая в системную оболочку компьютера, в считанные минуты шифровала файлы и блокировала информацию. За восстановление работы хакеры требовали у своих жертв от $200 до $600. Причем атаке подверглись не только частные лица, но правительственные учреждения и крупные компании, такие как FedEx, Telefоnica, Gas Natural, Iberdrola, Deutsche Bahn. В соседней России злоумышленники атаковали «Мегафон», «Сбербанк», Минздрав, МЧС, РЖД, МВД и еще ряд структур.

По данным Министерства информации и коммуникаций РК в различных организациях республики были атакованы свыше сотни компьютеров, но вывести их из строя преступникам не удалось. «На данный момент информации по пострадавшим от вируса в государственных учреждениях нет. Службой реагирования на компьютерные инциденты успешно отражены попытки кибератак на информационные системы государственных органов РК и организаций, находящихся под защитой единого шлюза доступа к Интернету», — говорится в официальном сообщении ведомства. Независимые эксперты оценивают ситуацию как более серьезную.

«На этот раз Казахстан занял в мире шестое место по итогам прошедшей атаки. Многие компании попросту не сообщили о том, что пострадали. Всего в республике пострадало более 100 предприятий. Это энергетика, торговля, органы власти», – пояснил управляющий директор «Лаборатории Касперского» в Казахстане, Центральной Азии и Монголии Евгений Питолин.

По данным британского Time, злоумышленники смогли заработать на этой атаке всего $42 тыс, что вряд ли можно назвать крупным успехом. Однако наблюдатели отмечают, что число подобных инцидентов будет только расти. Ведь главное, что удалось вскрыть WannaСry – это проблему слабой защиты не только частных, но и корпоративных компьютеров. Причем главными жертвами кибершантажа в будущем будут именно юридические, а не физические лица.

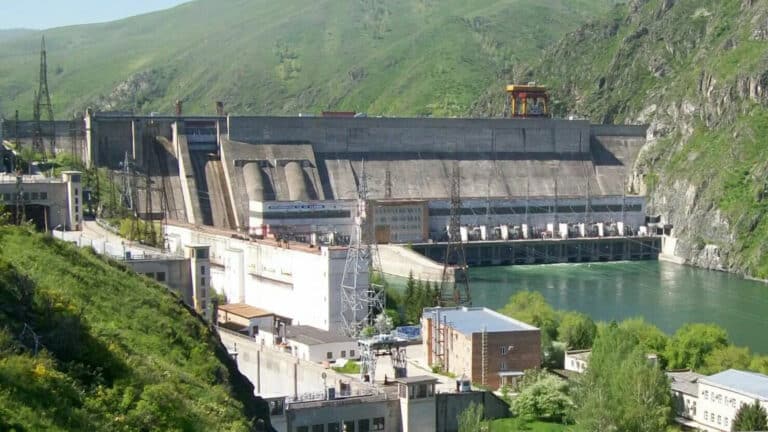

Согласно исследованию Positive Technologies в 2016 году в программной среде, применяемой многими крупными компаниями для удалённого управления технологическими процессами, было выявлено 115 типов уязвимостей. Используя общедоступные поисковые системы, потенциальные злоумышленники могут удаленно получить доступ к 162 039 компонентам автоматических систем управления (АСУ), в том числе к 4,5 тысячам устройств, обеспечивающих работу энергетических объектов. «Для удаленного доступа к промышленным системам часто используются словарные или сервисные пароли, что позволяет любому злоумышленнику без труда перехватить управление над системой. Сейчас промышленные системы применяются в самых разных областях, от АЭС до персональных систем «умных домов», и киберпреступник получает возможность в комфортных условиях отыскать уязвимость в одной АСУ ТП для проведения атак на множество объектов во всем мире»,- отмечает руководитель отдела безопасности промышленных систем управления Positive Technologies Владимир Назаров.

Выявленные серьезные бреши в корпоративной системе кибербезопасности – это лишь часть комплексной проблемы, связанной с общей уязвимостью крупных компаний, в том числе и казахстанских, перед угрозами со стороны мошенников.

В «Казахстанском обзоре экономических преступлений за 2016 год» составленном PricewaterhouseCoopers отмечается, что за последние два года 35% отечественных компаний становились жертвами мошеннических действий. Более трети участников исследования оценили свои потери в результат действий злоумышленников в сумму более $1 млн. При этом 63% участников опроса указали, что мошеннические действия в компаниях совершали главным образом их же сотрудники.

Частным случаем мошенничества, является корпоративный шантаж. По мнению управляющего партнера в Каспийском регионе компании Deloitte Марка Смита, основная причина таких преступлений – в самой культуре ведения бизнеса в Казахстане.

Казахстанские компании пока слабо защищены от шантажа, причем не только кибер, но и традиционного. Гринмейл (корпоративный шантаж) – это целый набор различных и на первый взгляд законных инструментов, которые применяют мошенники с целью оказать давление на жертву. Например, этом могут быть постоянные требования со стороны владельца небольшого пакета акций о проведении внеочередных общих собраний акционеров, жалобы в различные органы с целью инициировать проверки в отношении компании, её должностных лиц и крупнейших акционеров, беспричинное судебное обжалование решений и действий органов управления общества и т.д. Кроме того, мошенники часто пытаются сыграть на конфиденциальных данных, при этом зачастую публикуемая информация искажается или интерпретируется таким образом, чтобы скомпрометировать объект атаки.

«Часто используется «война компроматов», когда через СМИ распространяются различного рода сведения способные повлиять на репутацию юридического лица. При этом пресса используются лишь в качестве инструмента, который примет на себя основной удар в случае судебных разбирательств инициированных потерпевшей стороной»,- подчеркнул Марк Смит.

Для того, чтобы минимизировать риски подобного рода преступлений, по словам Марка Смита, компаниям необходимо усилить не только систему безопасности от внешних, но и от внутренних угроз. Также нелишним будет разработать набор алгоритмов и служебных протоколов, которые будут запускаться в случае возникновения кризисной ситуации. «Это поможет оперативно реагировать на подобного рода инциденты и эффективно использовать все возможные в таких ситуациях инструменты»,- отметил Марк Смит.