Почти в половине расследованных «Лабораторией Касперского» атак на компании по всему миру в 2021 году применялись программы-шифровальщики.

За последние 12 месяцев операторы программ-шифровальщиков серьезно усовершенствовали арсенал, сфокусировавшись на атаках на крупные организации. Только за три первых квартала 2021 года эксперты «Лаборатории Касперского» обнаружили 32 новых семейства шифровальщиков и почти 11 тыс. модификаций зловредов такого типа.

Создана целая экосистема, которая способствует успеху кибератак с использованием шифровальщиков: одни предоставляют шифровальщиков, другие продают доступ к сетям потенциальных жертв, третьи используют этот доступ для получения контроля над сетью жертвы. Есть и продавцы услуг крипторов для обхода традиционного антивирусного ПО, продавцы ботов, стилеров, эксплоитов. И это далеко не весь перечень. С января по ноябрь 2021 года доля запросов, связанных с атаками программ-шифровальщиков, обработанных командой реагирования на киберинциденты «Лаборатории Касперского» (Kaspersky GERT), составила 47%. В 2020 году она была значительно ниже – 38%.

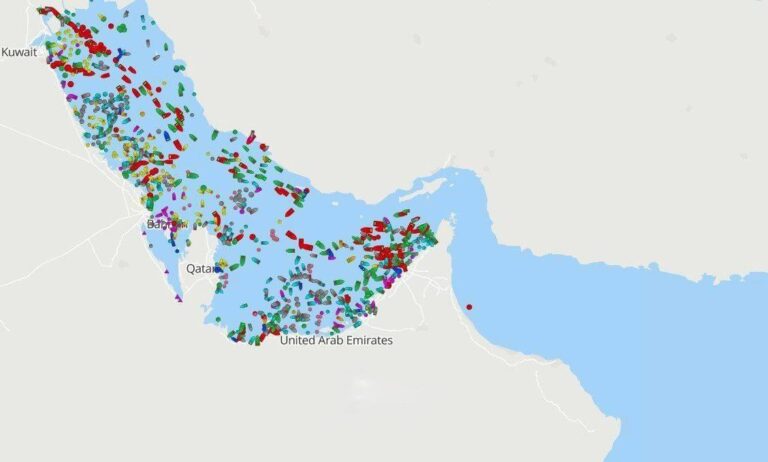

Самые распространенные цели – государственные компании и промышленные предприятия. Почти каждая вторая атака программы-шифровальщика была на одну из двух этих отраслей. Также им активно подвергались IT-компании и финансовые учреждения.

Что за шифровальщики

Главная ценность любого бизнеса – это информация: бухгалтерия, налоговые отчеты, электронный документооборот и прочие базы данных. Чем информации больше, чем она более критична (то есть на ней завязаны ключевые бизнес-процессы компании), тем сильнее ее потеря скажется на жизни предприятия. Иногда потеря доступа к каким-либо данным полностью блокирует работу бизнеса.

Одна из наиболее ощутимых угроз в этом отношении – программы-шифровальщики, которые все чаще применяются злоумышленниками после проникновения в систему жертвы через несанкционированный доступ по RDP с подобранным паролем или через использование различных уязвимостей в программном обеспечении. Традиционный способ – через спам-рассылки, впрочем, тоже по-прежнему встречается.

После запуска зловреда такого типа файлы компании оказываются зашифрованы. Чтобы получить возможность расшифровать данные, владельцу бизнеса придется заплатить злоумышленникам приличный выкуп. Но даже если бизнес заплатит, совершенно не факт, что хакеры выполнят свою часть сделки. Это игра, в которой бизнес редко остается в выигрыше. К тому же поощрение злоумышленников приводит к новым атакам.

Атаку на бизнес с использованием шифровальщика проводит оператор. Он проникает в корпоративную сеть, эксплуатируя уязвимости в серверном ПО или подобрав пароли к системе удаленного доступа (например, RDP).

Затем злоумышленник вручную или полуавтоматически осуществляет разведку скомпрометированной сети и берет под контроль ее основные узлы, проводит поиск конфиденциальной информации, выгружает нужное на свои серверы или на файлообменник и только потом запускает шифровальщика. Троян шифрует данные на скомпрометированных компьютерах и создает файлы с информацией о том, что данные зашифрованы, а все попытки самостоятельной расшифровки приведут к безвозвратной их потере. В этом же файле пользователь находит требование о выкупе и контакты хакеров.

Чаще всего хакеры требуют выкуп в криптовалюте. В 2021 году суммы выкупа, которые просили злоумышленники, были весьма крупными, в некоторых случаях доходили до нескольких миллионов долларов. А наряду с перспективой полного уничтожения файлов в случае неуплаты выкупа бизнес получал еще и угрозу публикации украденных конфиденциальных данных.

Компьютерная грамотность и резервное копирование

.jpg) Федор Синицын, эксперт по кибербезопасности в «Лаборатории Касперского»

Федор Синицын, эксперт по кибербезопасности в «Лаборатории Касперского»

Ситуации, когда критические данные компании подвергаются риску кибератаки, нередко создаются из-за человеческого фактора. Главная проблема здесь – сотрудники с наименьшей компьютерной грамотностью. Так, шифровальщик может содержаться в письме с темой «Резюме», пришедшем в отдел кадров, или, к примеру, «Срочно сдать налоговый отчет» – на почту бухгалтеру. Поэтому ключевой совет остается неизменным долгие годы, как бы ни менялись технологии: важно повышать общую компьютерную грамотность всех сотрудников во всех отделах компании. В этом могут помочь специализированные курсы, которые можно найти, например, на платформе Kaspersky Automated Security Awareness Platform.

Однако это не все. Для того чтобы обезопасить себя от риска и при этом не перегружать сотрудников непрофильных отделов новой информацией, которая для них может быть лишней, на всех компьютерах с «человеческой уязвимостью» нужно ограничить возможность запуска некоторых потенциально опасных файлов. К примеру, с расширениями .js, .cmd, .bat, .vba, .ps1. Кроме того, спасти ситуацию может правильный бэкап.

Если последняя версия данных к моменту атаки сохранена на другом устройстве, которое не подключено к локальной сети предприятия, то время восстановления после атаки значительно сокращается (при наличии резервных копий это можно сделать быстрее и проще), однако остается угроза «слива» конфиденциальной информации.

Что будет в 2022 году

.jpg) Владимир Кусков, руководитель отдела исследования сложных угроз в «Лаборатории Касперского»

Владимир Кусков, руководитель отдела исследования сложных угроз в «Лаборатории Касперского»

Эксперты «Лаборатории Касперского» видят два важных тренда, которые, по их мнению, получат развитие в 2022 году. Во-первых, банды программ-вымогателей стали чаще использовать сборки вредоносного ПО для запуска под Linux, чтобы увеличить поверхность атаки. Например, так делали группы RansomExx и DarkSide. Во-вторых, они начали фокусироваться на финансовом шантаже, то есть как раз угрожать опубликовать украденные конфиденциальные данные.

«Мы начали говорить о так называемом Ransomware 2.0 в 2020 году, и в 2021-м видим, что новая эра программ-вымогателей вовсю идет. Операторы не только шифруют данные, они крадут их у крупных компаний и угрожают выложить информацию в публичный доступ в случае неуплаты выкупа. К сожалению, мы полагаем, что в следующем году такие атаки продолжатся», – комментирует Владимир Кусков, руководитель отдела исследования сложных угроз в «Лаборатории Касперского».

«В СМИ постоянно появляются новости об атаках программ-вымогателей, и правоохранительные органы активно борются с ними. Жизненные циклы таких банд сокращаются, а значит, они будут совершенствовать тактики в следующем году, чтобы продолжать извлекать прибыль из атак вымогателей, особенно если правительства законодательно запретят платить выкуп», – добавляет Федор Синицын, эксперт по кибербезопасности в «Лаборатории Касперского».

Чтобы свести к минимуму вероятность успеха атак программ-вымогателей, «Лаборатория Касперского» рекомендует бизнесу:

- запретить сотрудникам подключаться к службам удаленного рабочего стола (таким как RDP) из общественных сетей, если в этом нет серьезной необходимости, и всегда использовать надежные пароли для таких служб;

- оперативно устанавливать доступные исправления для коммерческих VPN-решений, обеспечивающих подключение удаленных сотрудников и выступающих в качестве

- шлюзов в корпоративной сети;

- регулярно обновлять программное обеспечение на всех используемых устройствах, чтобы предотвратить эксплуатацию

- уязвимостей;

- сосредотачивать стратегию защиты на обнаружении горизонтальных перемещений и эксфильтрации данных в интернет;

- обращать особое внимание на исходящий трафик, чтобы выявлять коммуникации злоумышленников;

- отслеживать актуальные данные Threat Intelligence, чтобы быть в курсе того, какие TTP используют злоумышленники;

- использовать защитные решения, которые помогают выявить и остановить атаку на ранних стадиях, например Kaspersky Endpoint Detection and Response и Kaspersky Managed Detection and Response;

- использовать надежное решение для защиты рабочих мест, такое как Kaspersky Endpoint Security для бизнеса, в котором реализован механизм противодействия эксплойтам, а также функции обнаружения аномального поведения и восстановления системы, позволяющие выполнить откат в случае вредоносных действий.