Как научить CEO ориентировать свою службу ИБ на результат

Масштабные кибератаки последних лет убедили руководителей бизнеса, что кибербезопасность уже стала одним из ключевых факторов устойчивости. Однако единицы CEO способны оценивать текущую работу по ИБ с точки зрения общего результата, а также эффективно распределять ответственность. Волнообразный рост числа и уровня атак не оставляет корпсектору времени на долгие раздумья.

Как смотрят на сложившуюся ситуацию в РФ, компании которой испытывают в последние полтора года масштабные кибератаки разных типов и сложности, и в Казахстане – в обзоре «Курсива».

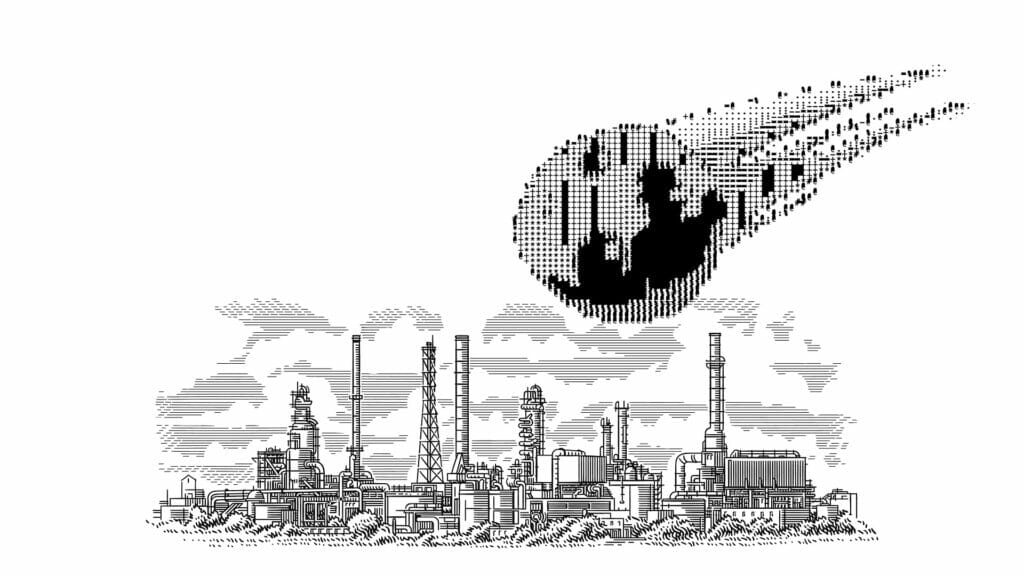

Это цунами

Корпоративный сектор традиционно был привлекательной сферой для хакеров, и хотя распространение розничных финтех-продуктов сдвинуло фокус большинства злоумышленников с юридических на физических лиц, в последние несколько лет корпоративные ИБ-системы испытывают рост хакерского внимания.

Интересная и одновременно драматичная ситуация разворачивается с корпсектором в РФ, который начал испытывать на себе прогрессирующую активность хакеров после начала вторжения на территорию Украины. «Большой кровавый энтерпрайз», как называют этот сегмент некоторые поставщики решений по ИБ, в последние полтора года основательно потрепало.

По наиболее свежим данным поставщика ИБ-решений «РТК-Солар», в январе – апреле этого года в телеграм-каналы противоправной тематики и на форумы в даркнете хакеры выложили данные 123 российских компаний на 1,1 ТБ.

На уровне отдельных игроков значения тоже впечатляющие. По данным, озвученным на форуме PHDays 12 Алексеем Волковым, вице-президентом и CISO (директор по информационной безопасности) VK, с начала года на сервис было совершено 6,5 млн кибератак. Приток хакерского интереса испытывают не только технологические компании: в опубликованном на днях годовом отчете Polymetal (компания контролирует горнорудные активы в Казахстане и РФ) говорится, что «2022 год стал беспрецедентным по количеству кибератак на корпоративную инфраструктуру. В основном они были направлены на уничтожение программного обеспечения и вывод из строя оборудования».

«Изменение мотивации киберпреступников привело к существенному смещению ландшафта угроз. Атакам стали подвергаться даже те организации и отрасли, которые ранее не привлекали внимания злоумышленников», – отмечают, глядя на российский рынок, в «РТК-Солар». «Кибервойна уже идет, – констатировал на PHDays 12 генеральный директор Positive Technologies (компания поставляет решения по ИБ) Денис Баранов. – Хакеры чуть ли не ежедневно атакуют не только простых пользователей, но и компании, поезда, заводы».

В Казахстане ситуация лишь чуть легче: сказывается эффект масштаба и отсутствие идеологической мотивации хакеров. По итогам марта этого года Государственная техническая служба (ГТС, отвечает за сопровождение единого шлюза доступа к интернету) фиксировала месячный всплеск кибератак на уровне 53%, а их общее количество оценивала в 14,8 млн. В апреле количество атак сократилось до 11,6 млн. Злоумышленники атакуют как частные, так и государственные организации. В апреле ГТС зарегистрировала 620 инцидентов информационной безопасности, «связанных с распространением ботнетов в сети государственных органов, местных исполнительных органов, квазигосударственного и частного секторов РК».

В «Лаборатории Касперского» отмечают, что по итогам I квартала 2023 года количество фишинговых атак в корпоративном секторе выросло на 120%. «Ландшафт угроз стремительно развивается, атаки на корпоративный сектор, государственные и промышленные организации становятся все более сложными. Это неизменная тенденция, которая сохранится и в этом году, как в краткосрочной, так и долгосрочной перспективах», – прогнозирует Валерий Зубанов, управляющий директор «Лаборатории Касперского» в Казахстане, Центральной Азии и Монголии. По его данным, в прошлом году в регионе России и СНГ, куда входит Казахстан, наиболее атакуемыми отраслями были промышленность (24% от общего количества заказчиков в указанном регионе), финансовые организации (20%), IT-компании (17%), транспорт (14%) и СМИ (12%).

CISO в авторитете

Изменения внешней среды стали главным стимулом изменения отношения к ИБ внутри компаний в РФ. «Еще два года назад мы говорили, что было бы здорово, если бы руководители компаний задумались про кибербез. Бойтесь своих желаний: сейчас многие руководители лично узнали, что такое кибербез, – рассказывает основатель и генеральный директор Innostage Айдар Гузаиров. – В то же время изменилось наше внутреннее ощущение ответственности за результат, и это стимулирует пересмотр самой бизнес-модели: если два года назад я уверенно говорил, что мы интегратор, то сейчас мы комплексно отвечаем за то, чтобы хакеры не угрожали компаниям-партнерам, и это уже репутационные риски. От этого меняются и подходы к достижению результата».

«Изменилось отношение собственников к инфобезу. На фоне массовых взломов и утечек произошла вынужденная смена парадигмы, – говорит Павел Куликов, CISO СДЭК. – От того, что инфобезопасность – постоянный процесс совершенствования технологий, обучения и всего прочего, мы перешли к вопросу: «Это все хорошо, а где результат?». «Где внедренные файрволы, средства анализа, проведенные пентесты, их результаты и интерпретации?».

Вал кибератак и рост ответственности ИБ за результат работы всей компании постепенно усиливают позиции CISO в структуре правления. «Многое зависит от компании, ее сферы деятельности. Например, в финансовом секторе сотрудники на всех уровнях понимают значимость CISO. Также активно повышается защищенность объектов критической инфраструктуры. Но в каких-то секторах, скажем, в ретейле, этому вопросу иногда уделяется меньшее внимание», – обрисовывает ситуацию в РК и регионе СНГ Валерий Зубанов.

«Роль CISO стала еще более сложной и важной. CISO сталкиваются с более масштабными проблемами по сравнению с предыдущими годами – и решать их становится все дороже. Однако если поставить на чашу весов репутацию компании и хакерский взлом, дороже в любом случае выйдет репутация», – считает хорошо знакомый с казахстанским рынком эксперт по кибербезопасности Евгений Питолин.

Само по себе усиление роли CISO недостаточно для эффективной работы. Тут же выявилась первая большая проблема – слабая коммуникация между CEO и CISO. «Если честно, мы не справляемся с тем, чтобы говорить с руководством на языке, который оно понимает, – иллюстрирует ситуацию Владимир Бенгин, директор департамента обеспечения кибербезопасности Минцифры РФ. – Безопасники говорят: «Вот мы VM (система управления уязвимостью. – «Курсив») внедрим». Здорово, а результат? «Мы будем искать уязвимости». Здорово, а результат? Нормальный результат – это когда ты приходишь к руководству и говоришь: «Сложилась ситуация, при которой мы устраняем уязвимости на протяжении 127 дней, это слишком рискованная история, поэтому мы хотим, чтобы уязвимости на критически важных участках устранялись за 12 часов, на это нам нужно 80 миллионов рублей». Не надо объяснять руководству, что такое CIAM или VM, нужно называть результат».

Какие задачи видят сегодня заказчики? «Одна из ключевых задач – обеспечивать непрерывность бизнес-процессов, – делится наблюдениями основатель и генеральный директор группы компаний Angara Сергей Шерстобитов. – Если мы раньше так или иначе занимались защитой данных, то сейчас на первый план выходит именно сохранение непрерывности».

В плане целеполагания в корпоративной системе управления рисками полезен опыт самих поставщиков ИБ-решений. «Для себя мы определили несколько критически недопустимых событий, – говорит Эльман Бейбутов, директор по развитию продуктового бизнеса Positive Technologies. – Во-первых, чтобы через нашу инфраструктуру не ломали системы наших клиентов, к которым мы имеем доступ в рамках техподдержки. Также мы фокусируемся на том, чтобы через наши продукты невозможно было делать атаки на цепочку поставок. Весь наш инфобез выстроен от этих задач». «Со своей стороны мы к своим внутренним активам применяем ровно те же критерии, то есть сохранение непрерывности и репутацию, избежание прямых финансовых потерь», – говорит CEO Angara.

Экспертов мало

Уже на уровне формулирования задач у клиентов всплывет другая сложность – слабая внутренняя экспертиза по всей цепочке. Поставщики решений не всегда консультируют интеграторов, а интеграторы, как правило, не предоставляют услугу экспертизы.

«Рынок интеграции, на мой взгляд, замедлился в развитии – есть традиционно сильные поставщики, но новых компаний со свежей экспертизой и командами не прибавляется, только классические реселлеры (боксмуверы). Однако за последние пару лет особое значение приобрела сервисная модель на базе ОЦИБ (оперативный центр реагирования на инциденты информационой безопасности), и тут рынок развивается по такой же классической спирали: есть более 30 лицензиатов ОЦИБ, однако лишь каждый пятый из них имеет реальные команды и инструменты, остальные перепродают услуги друг друга и классический софт», – констатирует Евгений Питолин.

«На мой взгляд, самой большой сложностью для компаний является наем квалифицированных специалистов. Если приводить в пример партнеров «Лаборатории Касперского», которые занимаются внедрением нашего программного обеспечения, то мы помогаем им справиться с этой задачей с помощью авторизированных учебных центров», – объясняет Зубанов.

Частично решить эту проблему поможет переход на сервисные продукты, особенно это актуально для МСБ, который не может позволить себе содержать отдельный ИБ-департамент. «Рынок растет и стремительно меняется. Заказчики пошли в сторону сервисов», – считает Сергей Шерстобитов. Когда риски высоки, а сроки на выполнение работ сжаты, сервисами пользуются и крупные игроки.

«В нашем случае, когда встала задача защиты электронной почты, мы к сервису подключились за три дня. По первоначальной оценке проекта внутреннего строительства такой системы, мы должны были завершить эти работы за три месяца. Но в текущих условиях трех месяцев просто нет», – делится опытом Павел Куликов.

В условиях дефицита экспертизы на всех уровнях оптимум найти крайне сложно. «При слабом вендоре заказчик получает то, что выгодно продать интегратору и зачастую не лучшим образом ему подходит. При сильном вендоре заказчик, как правило, получает хорошее решение по не самой адекватной цене. Наконец, при чересчур сильном заказчике все мало зарабатывают, но опыт огромный, – рассуждает Питолин. – Здесь было бы логично вывести мораль о золотой середине – но нет, лично я выступаю за наращивание силы и экспертизы в заказчике, под которую подтягиваются остальные стороны».

Удар по обороту

Дополнительным стимулом российских CEO заниматься ИБ, а CISO – отвечать за результат своей работы – станет введение с июля этого года оборотных штрафов (суммы штрафа могут составить от 1 до 3% оборота компании) за утечки персональных данных. Мнения участников рынка на этот счет разделились: поставщики ИБ-решений его приветствуют, а их клиенты смотрят скептически.

Влияние оборотных штрафов на рынок иллюстрирует Сергей Шерстобитов: «Когда я проходил обучение в «Сколково», где учатся представители самых разных индустрий, и мне было непросто объяснить, чем я занимаюсь. «Что такое ИБ?» – спрашивают они меня. «Это нечто, что позволяет вам доверять собственным IT-системам, быть уверенным, что с ними работаете только вы». «Да, а зачем нам это нужно?». «Не знаю, может быть, нужно, может быть, не нужно, но есть европейские страны, где существуют оборотные штрафы, и скоро они придут в Россию». Тут мои собеседники говорят: «Блин, значит, нам надо начинать что-то делать? А сколько стоят ваши специалисты?».

«Что такое оборотные штрафы? Это просто еще одно недопустимое событие в помощь ИБ-отделу, любому нормальному безопаснику, которому будет проще донести все свои вопросы до руководителя, – объясняет Владимир Бенгин. – Утечка либо есть, либо ее нет. Этот элемент регулирования нацелен не на то, что мы снизим уровень цифровизации, просим людей не обрабатывать персональные данные (хотя это тоже важная задача), а донести до руководителей компаний важность информационной безопасности, делать ИБэшников более важными людьми, особенно в коммерческих организациях».

Судя по комментариям казахстанских участников рынка, казахстанский регулятор пойдет по стопам российского и европейского и тоже внедрит оборотные штрафы. «Такой вариант возможен. Комитет информационной безопасности при МЦРИАП уже неоднократно на конференциях озвучивал подобные планы», – говорит Валерий Зубанов. С ним согласен и Евгений Питолин: «Если говорить про оборотные штрафы, то я оцениваю вероятность их внедрения крайне высокой и поддерживаю эту меру».

На кону репутация

Отдельный вопрос – какой должна быть ответственность интеграторов и поставщиков решений, а какой – их клиентов, внутренних команд ИБ. Разговору о взаимной ответственности на PHDays 12 была посвящена целая сессия с остроумным названием «Готовы ли вы отвечать своими фаберже за результат?».

«Релевантный вариант – ответственность интегратора в рамках договорных отношений, – размышляет Шерстобитов из Angara. – Эту ответственность мы готовы на себя принимать. Поэтому мы набираем сетевиков, инфраструктурщиков, архитекторов систем, пентестеров, SOCовские команды прокачиваем. С точки зрения намерений и деклараций, все поставщики услуг скажут, что дают гарантию, близкую к 100%, но дальше, как в любом договоре, будет мелкими буквами написано «при условии, что…». Потому что сгрузить всю боль на поставщика – так не бывает».

С Шерстобитовым соглашается Гузаиров. «Ориентация на результат должна изменить набор требований по всему периметру, а не только у ИБ – в IT-подразделениях, внутренней безопасности, у подрядчиков-интеграторов, производителей. У всех этих структур общего немного, а хотелось бы, чтобы появилось хотя бы общее видение. Возможно, через общую для рынка методологию достижения результата», – размышляет CEO Innostage. «Может ли интегратор ответить в размере понесенного ущерба? – продолжает он. – Точно нет. На мой взгляд, нужны варианты типа страховки и багбаунти».

«Появление страхового рынка будет признаком зрелости всей нашей отрасли, которая на сегодня не зрелая, потому что страховщики не понимают, что, как и на какую сумму страховать», – считает Бенгин.

Отвечать должны все: разработчики и поставщики – репутацией и штрафами, CISO – своей карьерой», – говорит Павел Куликов из СДЭК.

5 советов CISO

Вместе с ролью главного героя компании к CISO может прийти и роль козла отпущения, если что-то пойдет не так. «Курсив» собрал из выступлений экспертов и участников рынка следующий набор рекомендаций, как действовать, чтобы не пришлось отвечать – так шутят сами безопасники – «своими фаберже».

Рекомендация 1. Начинайте с самого плохого

Правильная коммуникация с CEO – львиная доля успеха работы CISO. Доносить до руководителя

глубину конкретных рисков можно по-разному, но наиболее эффективный подход – когда CISO проигрывает историю, что будет, если произойдет недопустимое событие.

«Руководителю нужна убежденность в том, что все хорошо. Поэтому правильная тактика ИБэшника – начать с иллюстрации плана, что мы будем делать, когда случится катастрофа, – рекомендует директор департамента обеспечения кибербезопасности Минцифры РФ Владимир Бенгин. – Условно, в 6 утра в воскресенье, когда у нас не останется ничего из инфраструктуры, мы начнем ее восстанавливать в течение 27 дней. Тогда руководитель начинает уточнять, можно ли что-то сделать, чтобы этого не произошло».

Рекомендация 2. Участвуйте в стройке с фундамента

Надежность и стоимость защиты всей компании, так и отдельных продуктов зачастую зависят от того, насколько рано в проекте участвует ИБ.

«Такие вещи, как обеспечение ИБ, должны внедряться на этапе проектирования чего бы то ни было – приложения, ресурса и так далее, – объясняет Павел Куликов, CISO СДЭК. – Издержки, которые понесет собственник, если озаботится ИБ после постройки дома, будут на порядок выше, чем если бы этим занимались при проектировании».

Рекомендация 3. Фиксируйте ощутимые санкции

Высокие штрафы стимулируют добросовестных поставщиков услуг уже на этапе тендера либо трезво оценить свои возможности и отказаться от проекта, либо вцепиться в проект и доказывать клиенту свою ценность, конечно, за увеличенную цену.

«Крупные организации очень не любят заключать с Минцифры РФ и его подведомственными организациями контракт на обеспечение ИБ, потому что мы немножко жесткие, по их мнению, – говорит Владимир Бенгин. – И если бы руководители не заставляли своих продавцов идти в эти контракты, они бы никогда их не заключали, потому что там жестко прописаны штрафные санкции за все. Санкции измеряемы десятками процентов от суммы контрактов за часы и сутки простоя из-за инцидента. В итоге исполнитель отвечает за то, что у заказчика нет уязвимости».

Рекомендация 4. Не бойтесь повышать цены

«Кладите в контракт отдельной строкой предельную ответственность в случае инцидента на 20–30% от контракта и увеличивайте на эту сумму стоимость контракта, – рекомендует Бенгин. – Каждая сторона понесет какой-то дополнительный уровень ответственности, но это выведет и отношения между вами на новый уровень. Кроме того, вам проще будет объяснить руководителю, почему контракт на ИБ стоит больше – потому что исполнитель отвечает за другой результат».

Рекомендация 5. И все же… вовлекайте CEO

Слабый интерес к деталям работы кибербеза, нежелание разбираться в названиях и свойствах продуктов, попытка переложить ответственность на CISO или CTO – все это можно преодолеть, если сам руководитель начнет всесторонне оценивать роль ИБ-департамента в масштабах компании.

«Если размышлять из «тапок» CEO, то вопросы инфобеза важны в контексте развития всего бизнеса. Но именно сейчас, когда ситуация сложна, CEO должен потратить какой-то временной ресурс на то, чтобы немного глубже разобраться в системе инфобеза его компании, – уверен Айдар Гузаиров, гендиректор Innostage. – Недостаточно купить хороший продукт или сервис и нанять крутого безопасника. Эту задачу важно брать в фокус, и это позволит ему лучше работать с рисками и с IT-подразделением, поскольку именно там находится точка приложения атак хакеров».

Для этого руководителю нужно помочь: в неформальной форме доносить кейсы с инцидентами конкурентов и партнеров, указывая, какие критические решения мог бы предпринять и не предпринял CEO.