Какова фактическая готовность бизнеса противостоять кибератакам? Чтобы ответить на этот вопрос, «Курсив» объединил экспертизу с российского рынка (экспертов, выступивших в рамках второго международного фестиваля PHDays) и казахстанского, у которого пока есть шанс поучиться на чужих ошибках.

Атака за атакой

Нарастающее количество угроз и инцидентов в сфере кибербезопасности фиксируется по всему миру. Из Глобального обзора ВЭФ по кибербезопасности – 2024 приводятся итоги опроса 120 топ-менеджеров компаний со всего мира: 29% респондентов признаются, что в последние 12 месяцев пережили киберинциденты, в итоге которых понесли материальные потери. Из пострадавших 41% сообщили, что атака произошла через третью сторону. Сами себя защищенными до уровня сохранения минимальной жизнеспособности считают лишь менее 30% респондентов ВЭФ, и это преимущественно крупные организации с большими бюджетами на ИБ. Малый и средний бизнес сигнализирует, что ему не хватает ни средств, ни специалистов.

Показательна ситуация в РФ, которая испытывает повышенное внимание хакеров на протяжении последних лет. Разные российские ИБ-игроки фиксируют различные разрезы ситуации, но сходятся они в одном: год за годом если не количество, то сложность и разнообразие кибератак на компании растут, а возможности компаний сопротивляться им оставляют желать лучшего.

По данным Qrator Labs, только в квартальном выражении в I квартале 2024 года количество смешанных мультивекторных атак выросло вдвое. Около четверти атак направлено на сегмент электронной коммерции, чуть меньше – на финтех, в который трансформировалась большая часть традиционных финансовых организаций. Из сообщений ГК «Солар» следует, что в кредитно-финансовом секторе РФ в 2023 году было зарегистрировано 6,8 тыс. инцидентов (каждая пятая кибератака на бизнес), что более чем на 25% превосходит уровень 2022-го. Не помогают даже инвестиции в ИБ: в минувшем году финсектор нарастил затраты на кибербез на 7% г/г.

Последний яркий кейс – сбой в работе курьерской компании СДЭК, произошедший 26 мая, когда на три дня упали корпоративный сайт и приложение. В итоге были приостановлены выдачи и прием отправлений, произошла остановка бизнес-процесса компании. На днях в компании признали, что нарушение работы было вызвано внешним воздействием.

Комплексный взгляд на проблему защищенности бизнеса РФ дает исследование, проведенное командой одного из лидеров российского рынка решений в сфере кибербезопасности Positive Technologies «Готовы ли российские компании противостоять кибератакам?». Исследование представляло собой анонимный опрос примерно 650 респондентов из более чем 60 российских компаний, представляющих основные сферы экономики РФ – IT-компании, госучреждения, промышленность, торговля, финсектор, телеком, медицина. Кроме того, в исследовании приводятся данные пентестов самой Positive, которые по итогам 2023 года показали, что «93% организаций оказались не защищены от проникновения злоумышленников во внутреннюю сеть, а для получения полного контроля над IT-инфраструктурой не всегда требовалась высокая квалификация атакующих – почти две трети организаций (63%) оказались подвержены угрозе перехвата контроля над инфраструктурой со стороны нарушителей с низкой квалификацией».

«Растущее многообразие методов атак не позволяет защититься от всего. Для выстраивания результативной защиты мы рекомендуем определить недопустимые события, которые актуальны для организации. Затем обозначаются потенциальные маршруты кибератак. После этого производится усиление защиты – hardening, а также предпринимаются действия по мониторингу и реагированию на инциденты», – рассказал, презентуя исследование, на PHDays старший аналитик информационной безопасности исследовательской группы Positive Technologies Федор Чунижеков.

Эксперт перечисляет объективные методы оценки состояния ИБ: пентест, киберучение и размещение активов на площадках багбаунти. Однако такую комбинацию, как пентест и киберучение, согласно данным опроса, используют лишь 15% компаний. И только 21% организаций проводят пентесты раз в год и по запросу. Чунижеков считает, что этого недостаточно, поскольку за год у компаний появляются новые активы и уязвимости.

Временные метрики уязвимости – соотношение времени, необходимого на обнаружение и реагирование на атаку (time to response, TTR), и времени реализации атаки (time to attack, TTA) – используются лишь в 4% организаций.

Исследование показало, что управление активами и контроль их соответствия требованиям безопасности применяется соответственно 48 и 43% ИБ компаний. Без такого анализа эффективность харденинга падает. Качество мониторинга также не на высоте: лишь 53% уделяют внимание регулярности сканирования активов, только 44% оценивают полноту собираемых событий.

Общая проблема корпоративного сектора – взаимодействие команд IT и ИБ. Для разрешения возможных противоречий в отрасли применяют практику соглашения об уровне обслуживания (service level agreement, SLA). Только 30% организаций используют SLA, 16% опрошенных ввели SLA, но этот метод не выполняется.

Хакеры не спят, чего не скажешь о командах ИБ. Режим реагирования 24х7 поддерживают лишь 36%, поскольку позволить себе это могут лишь крупные и средние компании со штатом кибербезопасников в 10–20 человек.

Респонденты не сгущают краски. Тестирование на проникновение, которое предпринимали в минувшем году специалисты Positive Technologies, показало, что в 81% проектов общий уровень защищенности был определен как низкий и реализовано 90% недопустимых событий. И эксперты считают, что в последние два года, несмотря на масштабные атаки и наносимый ими ущерб, ситуация с ИБ в российском корпоративном секторе не улучшилась, а некоторые из собеседников «Курсива» видят регресс.

Вирусы и фишинг

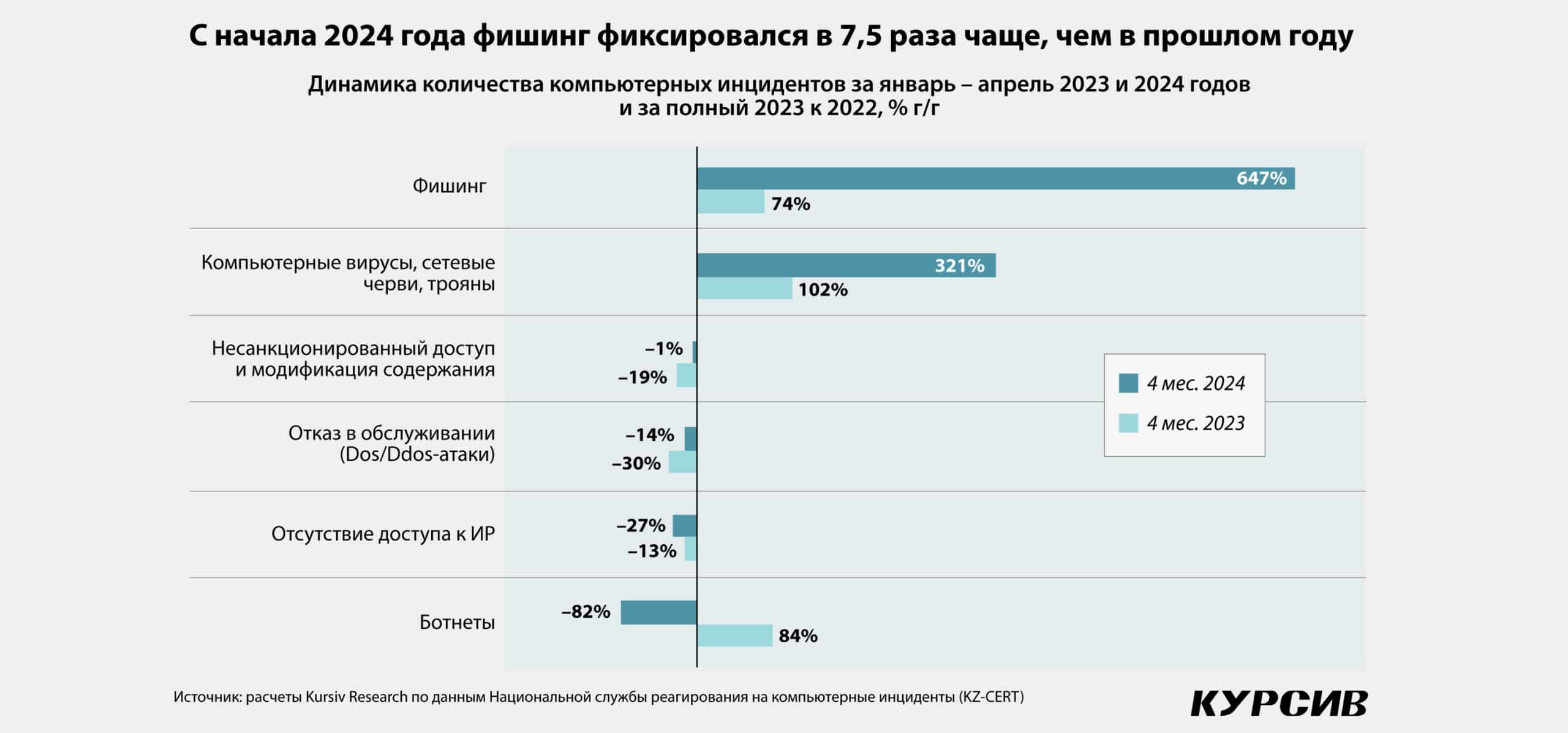

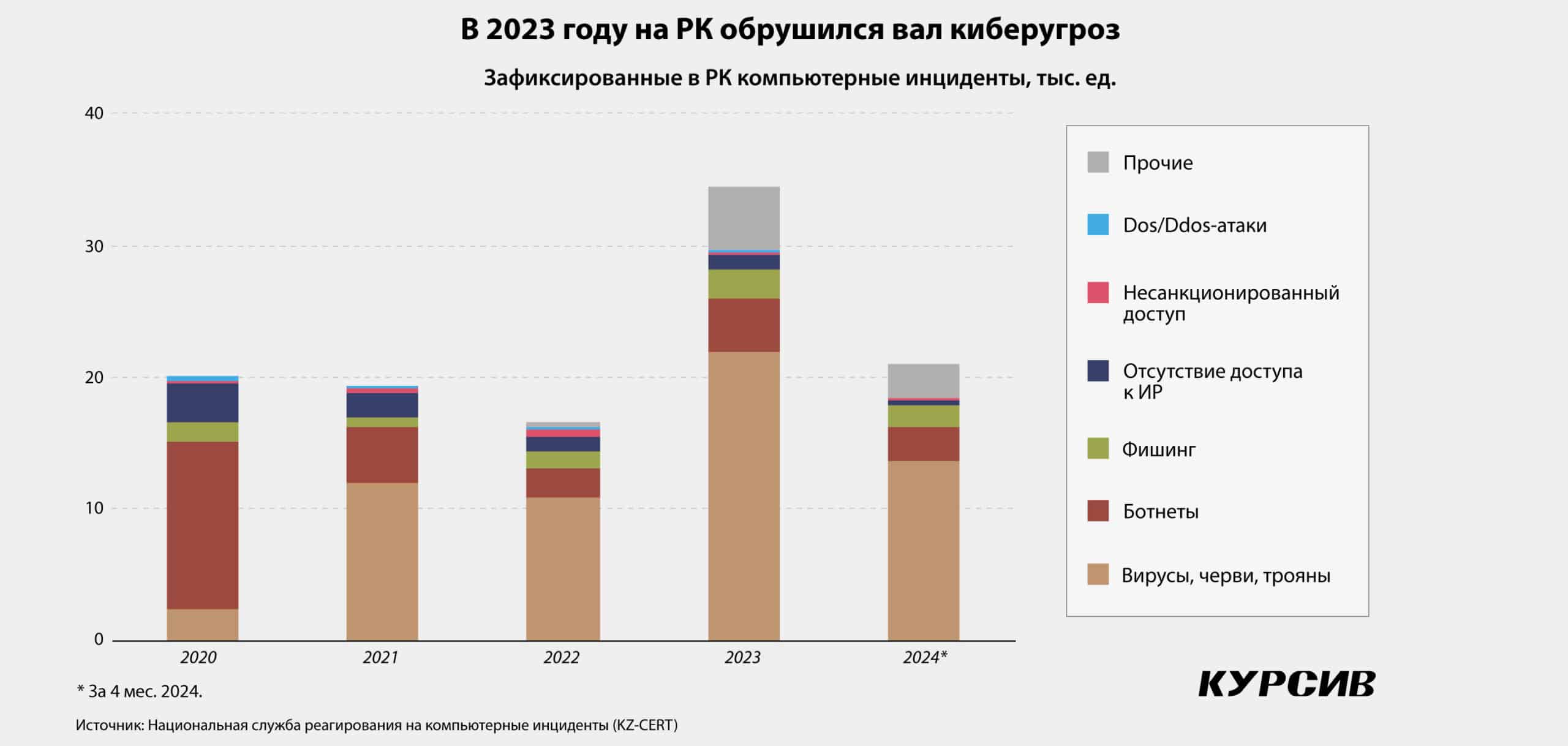

В Казахстане бурный рост количества инцидентов начался в минувшем году, когда общее число инцидентов, зафиксированных Национальной службой реагирования на компьютерные инциденты (KZ-CERT), увеличилось вдвое, до 34,5 тыс. единиц. Основные раздражители – компьютерные вирусы, сетевые черви и трояны, число инцидентов с которыми в 2023 году подобралось к 22 тыс. (65%), на втором месте ботнеты – 4 тыс. инцидентов, тройку замыкает фишинг – 2,2 тыс. случаев. В первые четыре месяца 2024-го ситуация только ухудшилась: KZ-CERT выявила, что злоумышленники предприняли в 7,5 раза больше фишинговых атак, вчетверо выросло количество инцидентов с вирусами, червями и троянами.

В «Лаборатории Касперского» оценивают уровень безопасности казахстанской корпоративной киберсреды так: почти каждая третья организация (31%) становилась жертвой кибератаки, причем в большинстве случаев компании подвергались DDoS-атакам (37%) и заражению вредоносными программами (34%).

«В 25% утечки данных или взломы происходили вследствие фишинговых рассылок, на которые по неосторожности отреагировали работники. Также каждый пятый опрошенный сотрудник отметил, что сталкивался с атаками программ-шифровальщиков и вымогателей», – отмечают в компании.

В первую очередь вероятность стать объектом кибератаки зависит от степени цифровизации компании, подчеркивает управляющий директор офиса «Лаборатории Касперского» в Казахстане, Центральной Азии и Монголии Валерий Зубанов: чем больше она полагается на цифровые технологии, тем выше шансы пострадать в результате действий злоумышленников при отсутствии надежного защитного решения.

«Нельзя давать единую оценку всем компаниям, потому что все относятся к кибербезопасности по-разному, к сожалению, – рассказывает независимый эксперт в области кибербезопасности, IT и маркетинга Евгений Питолин. – Кто-то выстраивает бизнес так, что ИБ стоит на первом месте. А кто-то не задумывается об информационной защите компании даже после нескольких атак».

Оценивать степень уязвимости в целом и в разрезе отраслей собеседники «Курсива» не стали. Учитывая то, как растет поток инцидентов, а также количество случаев с утечками, о которых стало известно СМИ, уязвимость достаточно высока.

«Кибератаки могут быть направлены на различные отрасли, независимо от их размера или местоположения. У хакеров нет любимчиков, – продолжает Питолин. – Однако отрасли, которые обрабатывают большие объемы чувствительных данных, такие как финансовые, медицинские и государственные учреждения, могут быть особенно привлекательными для злоумышленников. Успешные кибератаки на такие организации могут привести к серьезным последствиям, включая кражу финансовой информации, нарушение конфиденциальности пациентов или граждан».

Наиболее громкий случай, связанный с казахстанскими компаниями, в последнее время – публикация в минувшем феврале на GitHub терабайтов данных казахстанцев, которые, судя по упоминаемым наименованиям организаций, утекли у мобильных операторов, «Казахтелекома», «Эйр Астаны» и ЕНПФ в период 2019–2020 годов. Злоумышленники – речь шла о китайской хакерской команде – имели доступ к критической инфраструктуре отдельных взломанных компаний.

Стратегии атаки могут быть самыми разнообразными. В статистике KZ-CERT помимо вирусов, червей, троянов и фишинга фиксируются также такие типы инцидентов, как несанкционированный доступ и модификация содержания, отказ в обслуживании (Dos/Ddos-атаки). Например, ряд казахстанских СМИ, в том числе и kursiv.media, в конце минувшего года оказались жертвами Ddos-атак и ботнета, из-за чего доступ на их порталы был затруднен, а социальные сети заполнили боты.

В случае с казахстанскими компаниями хакеры, как и в других странах, комбинируют методы.

«Используется и социальная инженерия: манипуляция сотрудниками компании для получения доступа к конфиденциальной информации или сетевым ресурсам путем обмана или внушения доверия до сих пор остается самой популярной фишкой мошенников», – напоминает Евгений Питолин.

Если для физического лица наиболее болезненным последствием атаки является кража средств или опубликование личных данных, то компания наиболее чувствительна к остановке производственного процесса. Впрочем, если речь идет о финтехе, то кража средств со счета компании не столько материальная, сколько репутационная потеря.

«Классические риски для организаций – это потеря персональных и других критически важных данных, остановка бизнес-процессов, хищение денежных средств и, как следствие, серьезный урон репутации. При успешной атаке на производственные предприятия последствия могут быть также не менее серьезными, начиная с остановки технологических процессов и заканчивая техногенными катастрофами», – комментирует Валерий Зубанов.

Стройка с фундамента

Ключевая причина слабой готовности корпоративного сектора – слабое понимание CEO компаний ценности CISO (корпоративных руководителей по ИБ). Эту тему эксперты поднимают регулярно, предлагают набор рецептов, но очевидного прогресса специалисты отрасли пока не отмечают.

Евгений Питолин акцентирует внимание на регулярности и непрерывности работы. Стартовый уровень, по его словам, это своевременное обновление софта, установка антивирусных программ, внедрение механизмов многоуровневой аутентификации.

«Оценка степени устойчивости компаний к киберугрозам требует комплексного подхода, – рассказывает эксперт. – Во-первых, необходимо провести анализ кибербезопасности компании, включая оценку ее систем и сетевой инфраструктуры на уязвимости, наличие механизмов обнаружения и предотвращения атак, а также защиту от вредоносного ПО. Затем следует оценить стратегии управления доступом, включая многофакторную аутентификацию и управление привилегиями».

Он настаивает на необходимости обучать персонал компании базовым навыкам кибербеза с тем, чтобы сотрудники были в состоянии распознавать и реагировать на потенциальные угрозы.

«Регулярные аудиты безопасности помогут выявить слабые места и устранить их до возникновения серьезных проблем, – говорит Питолин. – Кроме того, компании должны иметь разработанные и протестированные планы реагирования на инциденты, которые включают в себя процедуры обнаружения, реагирования и восстановления после атаки. Этот комплекс мер позволит компаниям повысить свою устойчивость к киберугрозам и свести риски к минимуму».

В Казахстане кибербез считается дорогим удовольствием. По оценкам «Лаборатории Касперского» (конец 2022 – начало 2023 года), 30% компаний готовы были тратить на услуги IT-безопасности менее 800 тыс. тенге в месяц, 12% компаний – в диапазоне от 800 тыс. до 2,4 млн тенге, 9% – от 2,4 до 4 млн, еще 9% – от 4 до 8 млн тенге. Учитывая стоимость услуг поставщиков ИБ-решений, больше половины бизнеса вряд ли продвинется дальше установки антивирусных программ на компьютеры сотрудников. Выстраивать обеспеченную всеми современными средствами систему ИБ могут только единицы.

Однако значение таких «крепостей» в масштабах отрасли не стоит переоценивать. Злоумышленники все чаще атакуют цепочку поставок, заходя в компании-цели через их поставщиков или клиентов.

«В современных условиях нельзя говорить о защищенности компаний. Необходимо говорить о защищенности отраслей, смежных компаний и так далее», – уверен управляющий директор Positive Technologies Алексей Новиков.

Как перестать бояться и полюбить кибериспытание

Эксперты по ИБ говорят о трех наиболее популярных методах проверки защищенности информационных ресурсов компании. На PHDays специалисты по кибербезу сравнили их эффективность.

Первый и наиболее часто используемый – пентест, или тест на проникновение. Это наиболее частый метод, на котором зарабатывают многие команды белых хакеров. Еще один метод – поход на багбаунти, платформу, где компания предлагает белым хакерам протестировать ее уязвимости. Третий метод – открытое кибериспытание.

«У нас есть дом, он окружен забором. Если мы говорим исследователям, что в заборе можно трогать пятую и шестую доски, чтобы проникнуть внутрь, – это багбаунти, – иллюстрирует разницу между подходами директор Innostage по цифровой трансформации Руслан Сулейманов. – Если мы привлекаем подрядчика и просим попытаться проникнуть внутрь, трогая пятую и шестую доски, – это пентест. Если мы говорим исследователям, что общая цель – проникнуть в дом, и неважно, сделаете ли вы подкоп, спуститесь ли на парашюте, подгоните ли бульдозер, – это кибериспытание».

В качестве цели кибериспытания ставится реализация недопустимого для компании события. Испытание не ограничено временем, испытуемая компания должна обороняться 24х7, работая как со старыми активами, так и с добавленными в ходе испытания.

«Преимущество кибериспытания в том, что ты начинаешь платить только за результат. Найти пентест-команду, которая пойдет на такие условия, что ей заплатят только в том случае, если она достигнет одной цели из трех поставленных, невозможно», – говорит управляющий директор Positive Technologies Алексей Новиков.

Примеров компаний, отважившихся на полноценное открытое кибериспытание, немного. Первым на российском рынке на это решился вендор ИБ-решений Innostage, который в минувшем мае запустил программу такого испытания. В случае с Innostage недопустимым событием определили кражу денег (до 2000 рублей) со счета компании. Награда за достижение цели испытания – от 5 млн рублей. В компании считают, что это небольшая плата за твердую уверенность, что бизнес-процесс в какой-то момент не остановится из-за действий злоумышленников.

«Мы начинали с аудита процессов, чтобы понять, что находится в периметре угроз, что необходимо улучшать, – описывает модель подготовки Руслан Сулейманов из Innostage. – После этого был разработан дизайн целевой инфраструктуры. Далее мы трансформировали процессы и инфраструктуру, а параллельно шел процесс дообучения специалистов SOC и IT, тренинги для персонала всей компании. До этого у нас были внутренние пентесты и багбаунти. И теперь мы готовы к открытому кибериспытанию».

Подготовка к испытанию – это не только тест для команды ИБ, она позволяет качественно менять представления топ-менеджмента о рисках. Генеральный директор Innostage Айдар Гузаиров шутит, что до решения об испытании безопасники компании уверяли, что все хорошо, и он спал спокойно. Когда же он объявил им о решении выйти на кибериспытание, в ИБ заявили, что не готовы к нему, и тут спокойствие его покинуло.

«История с выходом на кибериспытание для нас – это история о том, как создать неопределенность в определенности, – рассказывает Гузаиров. – Пока ребята девять месяцев готовили инфраструктуру, я морально готовился. Когда мы заходили в эту программу, у меня было четкое убеждение, что мы должны выстроить все так, чтобы никакое недопустимое событие у нас не случилось. Но за это время мое мировоззрение поменялось, я понял, что программа испытания – это завершающий элемент в системе нашей кибербезопасности».