«Хакеры – одни из первых, кто начал использовать искусственный интеллект», – признают специалисты по кибербезопасности. Консенсус экспертов в этой среде: генеративный искусственный интеллект умножает силу киберпреступников, превращая их в своего рода force multiplier. А чтобы попытаться понять, как эта технология меняет кибератаки и киберзащиту, Kursiv.Media объединил экспертизу российского и казахстанского рынков, главной новостью кибербеза которого в последние месяцы была утечка персональных данных 16 млн граждан РК.

Содержание:

Почему ИИ усиливает киберпреступников?

Как мошенники обманывают людей в интернете?

Как ИИ меняет фишинговые атаки на компании?

Какие киберриски критичны для Казахстана?

Каким будет киберщит с ИИ?

Почему ИИ усиливает киберпреступников?

Массовое внедрение генеративного ИИ в повседневную жизнь началось в ноябре 2022 года, когда OpenAI запустила чат-бот GPT. Вслед за этим несколько официальных разработчиков представили собственные продукты. Одновременно с этим появились чат-боты, предназначенные для незаконной деятельности, такие как WormGPT, xxxGPT, WolfGPT, FraudGPT и DarkBERT. Они рекламировались в дарквебе как инструменты, способные обнаруживать уязвимости, писать вредоносный код и фишинговые письма. На теневых форумах также обсуждался и разрабатывался набор особых команд (jailbreak), которые позволяли обходить ограничения и открывать дополнительный функционал для использования в преступных целях больших языковых моделей (LLM) от официальных разработчиков.

Первые признаки того, что киберпреступники активно перевооружаются, появились в начале 2023 года, спустя всего пару месяцев после выхода GPT. К примеру, специалисты Check Point, известной израильской компании в сфере ИТ-безопасности, в январе зафиксировали, что инструменты искусственного интеллекта уже используются для создания вредоносного программного обеспечения. Речь шла об инфостилерах, которые крадут личную информацию, и шифровальщиках, блокирующих данные на устройстве с последующим требованием выкупа. В июне 2023 года британские консалтеры из Sapio Research провели опрос среди более чем 600 руководителей ИТ-подразделений крупных американских компаний (со штатом свыше 1000 человек). Результаты оказались весьма показательными: 75% респондентов отметили рост киберпреступлений за последний год, и что самое интересное – 85% из них предположили, что этот рост напрямую связан с применением генеративного ИИ.

Любой значимый аналитический отчет по кибербезопасности за 2024 год непременно выделял освоение искусственного интеллекта злоумышленниками как ключевой тренд, определяющий будущее всей отрасли. Если свести к общему знаменателю выводы этих докладов – искусственный интеллект значительно повышает производительность злоумышленников. Он не только помогает писать (или пишет самостоятельно) вредоносную программу, но и ищет уязвимости в системах, даже взламывает до половины стандартных паролей менее чем за минуту. Способен создавать дипфейки и делать фишинговые атаки куда более убедительными. Искусственный интеллект также проводит разведку по открытым источникам (Open source intelligence, OSINT) с точностью и объемом, близкими к результатам человека-специалиста, за значительно меньшее время. Авторы доклада CrowdStrike 2025 Global Threat Report весьма метко описали происходящее термином force multiplier. На языке американских военных это означает фактор или совокупность факторов, которые позволяют вооружению достигать значительно больших результатов, чем без их применения.

Тем не менее, важно не поддаваться страху перед новой технологией и реалистично оценивать сильные и слабые стороны искусственного интеллекта, рассказал Роман Резников, аналитик Positive Technologies, на прошедшем в мае этого года третьем международном киберфестивале PHDays. «Киберпреступники пока экспериментируют с ограниченным применением технологий искусственного интеллекта в отдельных задачах, в том числе – сборе информации для подготовки к атаке, генерации отдельных фрагментов вредоносного кода, фишинговых текстов, веб-страниц и дипфейков, единственных «новых» атак», – отметил собеседник.

«Но внедрение ИИ в кибератаки это сложный процесс, требующий высокой квалификации и специфических навыков, поэтому реальных успехов киберпреступникам пока удалось добиться только в сравнительно простой области – в социальной инженерии», – заметил Резников.

Как мошенники обманывают людей в интернете?

Фишинг – это одна из популярных техник социальной инженерии, суть которой заключается в манипуляции людьми: заставить их совершить выгодные для злоумышленника действия или раскрыть конфиденциальную информацию. Социальные инженеры не взламывают компьютеры напрямую. Они «взламывают» человека, играя на его эмоциях – страхе, любопытстве, жадности, наконец, сострадании.

Свое название сама техника получила от английского слова fishing (рыбалка). Почему фишинг так называется? Потому что схема этого кибермошенничества напоминает ловлю рыбы. Злоумышленник («рыбак») рассылает поддельные сообщения («закидывает наживку»). Это могут быть электронные письма, SMS, текстовые, видео- и аудиосообщения в социальных сетях и мессенджерах. Они выглядят настолько правдоподобно, будто пришли от известной компании или даже от вашего знакомого. Этим они добиваются того, чтобы жертва скачала вредоносный файл или перешла по ссылке на поддельный сайт. Там ее попросят ввести конфиденциальную информацию – логин и пароль, данные банковской карты, после чего все эти сведения утекут к злоумышленнику.

Из исследования Positive Technologies следует, что количество успешных атак с применением социальной инженерии на организации по итогам 2024 года выросло на 33% (до 2,2 тыс. единиц; статистика собирается по всему миру, включая результаты расследований и инцидентов). Причем фишинг является вторым по популярности вектором проникновения в корпоративную инфраструктуру. Жертвами фишинговых атак становятся компании самых разных масштабов и отраслей, но больше всех в 2024 году злоумышленники атаковали государственные учреждения (15%), промышленные предприятия (10%) и ИТ-компании (9%).

Более чем в половине (63%) фишинговых атаках на компании в 2024 году была украдена конфиденциальная информация. В качестве иллюстрации о том, какая информация интересует злоумышленников, специалисты Positive Technologies приводят пример с медицинской компанией Ascension. В руки злоумышленников попали данные около 5,6 млн человек, включая медицинскую, платежную, страховую и другую личную информацию.

В прошлом году фишинговые атаки приводили к нарушению деятельности компании (28%). Например, от сбоя в работе ИТ-систем в октябре 2024 года пострадала компания Casio. В результате поставки продукции задержались на неделю, некоторые ее сервисы временно перестали работать. В компании признали: качестве вектора первоначального доступа злоумышленники использовали фишинговые письма с вредоносными вложениями.

Другой яркий пример – фишинговая атака вымогателей на округ Вашингтон, которая привела к резкой остановке работы округа и суда. В итоге понесены и весьма серьезные финансовые потери – преступники получили выкуп в размере $350 тыс. Последний пример хорошо иллюстрирует, что несмотря на то, что прямые денежные потери составляют относительно небольшую часть (5%) от всех последствий фишинговых атак, их размеры могут быть весьма существенными. Были зафиксированы происшествия, связанные исключительно с денежными потерями, и они относились в основном к BEC-атакам (Business Email Compromise, компрометация корпоративной электронной почты): европейская розничная сеть Pepco от подобной атаки понесла ущерб в размере 15 млн евро, а промышленная компания Orion – $60 млн.

Как ИИ меняет фишинговые атаки на компании?

На сессии вспомнили прошлогодний инцидент, который уже стал хрестоматийным примером кибермошенничества с использованием ИИ. Сотруднику гонконгского офиса международной инжиниринговой компании Arup (на сессии название самой компании не раскрывали) пришло фишинговое письмо, в котором финансовый директор из головного офиса в Великобритании просит совершить серию транзакций. Получатель письма заподозрил неладное, но после видеоконференции с участием коллеги из английского офиса, включая финансового директора, все сомнения рассеялись. Следуя их указаниям, сотрудник перевел злоумышленникам примерно $25 млн. Как выяснилось позже, все участники видеоконференции, кроме жертвы, были дипфейками, сгенерированные ИИ на базе реальных видео- и аудиоматериалов. Инновационность этого кейса заключается в создании иллюзии рабочего совещания в режиме реального времени.

«По большому счету во многих типах атак искусственный интеллект применяется в режиме тестирования. Но с фишингом ситуация другая – здесь ИИ применялся в промышленных масштабах еще до того, как эта технология в целом стала мейнстримом», – говорит Ирина Зиновкина, руководитель направления аналитических исследований Positive Technologies.

В атаке на гонконгской офис был реализован сценарий Fake Boss, когда злоумышленники выдают себя за руководителя потенциальных жертв, чтобы обманом заставить последних выполнить их поручения. Под воздействием искусственного интеллекта меняются тактики, технологии и процедуры фишинга и, чтобы проиллюстрировать эту трансформацию, спикеры вспомнили атаку на российский СДМ-Банк, которая производилась без ИИ.

«Если обладать некоторой персональной информацией, достаточно просто создать поддельный аккаунт в Telegram и Whatsapp. Злоумышленники позвонили по видеосвязи нескольким руководителям под видом близких родственников. Записали совсем короткий ролик – главное, они успели зафиксировать лицо. Это видео затем использовалась для начала атаки на сотрудников: после короткого видеозвонка, который якобы срывался из-за плохой связи, атака продолжалась в текстовом чате», – рассказывает Владимир Солонин, директор по информационной безопасности СДМ-Банка, уточнив, что эта атака не удалась благодаря регулярным тренингам по кибербезу.

Ирина Телехина из Positive Technologies поделилась весьма показательной историей: злоумышленники атаковали их сотрудников, но уже с использованием ИИ. Надо сказать, ИТ-компании, как отмечалось выше, в числе самых атакуемых, и это происходит потому, что помимо прямой финансовой выгоды успешная атака дает возможность взломать их клиентов.

«В конце прошлого года, – рассказывает спикер, – злоумышленники позвонили нашему топ-менеджеру якобы от нашего генерального директора Дениса Баранова. За несколько секунд им удалось собрать биометрические данные – черты лица, голос, мимику – для создания дипфейка. А уж этот дипфейк затем был использован для атаки на других сотрудников нашей организации. Но у наших сотрудников очень высокий уровень осведомленности в вопросах кибербезопасности – они, к счастью, не купились на это», – не без гордости заключает Телехина.

Денис Баранов, будучи генеральным директором Positive Technologies, часто выступает с интервью или на публичных мероприятиях. Соответственно, в сети имеется немало сырья из видеоматериалов для создания дипфейка или дипвойса. Но в этом смысле, рассуждают эксперты, сотрудники абсолютно любых компаний, вне зависимости от их размера, могут оказаться жертвами мошенничества по сценарию Fake Boss. Если первый руководитель крупной компании в силу масштабов бизнеса является заметной фигурой в корпоративной среде, и с ним охотно делают интервью журналисты, приглашают на подкасты и различные конференции, то глава небольшой фирмы, стоит ему быть активным в соцсетях, регулярно делиться фотографиями и видеороликами, не подозревая, что тем самым, предоставляет достаточное сырье для дипфейка.

Добавим, что консалтеры из KPMG в своем отчете фиксируют бум использования дипвойсов и дипфейков в 2024 году: с I квартала 2023 года по I квартал 2024-го наблюдался рост использования дипфейков в киберинцидентах по всему миру на 245%.

Обычно фишинговые атаки разделяют на массовые и целевые. Целевые атаки направлены на конкретную группу лиц, поэтому они проработаны и более персонализированы. Это требует больше времени и усилий, но и вероятность успеха намного выше. Тогда как в массовой атаке, которая составляет подавляющую часть фишинговых атак, злоумышленник по сути полагается на случай – письма рассылаются огромному количеству людей в надежде, что хотя бы небольшой процент получателей совершит требуемой действие.

«Практически стерлись границы между массовыми и целевыми атаками», – говорит Зиновкина. Поскольку искусственный интеллект способен генерировать не только грамматически безупречные практически на любом языке, но достаточно персонализированные тексты. ИИ отлично справляется с OSINT: быстро обрабатывает огромный массив данных, включая социальные сети, веб-сайты, новости, выложенные в открытый доступ документы, фотографии и видео. Причем извлекает из них полезные для киберпреступника сведения, среди которых не только персональные и учетные данные, но и привычки, хобби жертвы, информация о деятельности и технические средства целевой организации.

Какие киберриски критичны для Казахстана?

Использование ИИ злоумышленниками становится все более распространенной угрозой в сфере кибербезопасности Казахстана, что отчасти подтверждает официальная статистика. Количество киберпреступлений в Казахстане удваивается два года подряд: общее число инцидентов, зафиксированных Национальной службой реагирования на компьютерные инциденты (KZ-CERT), в 2023 году выросло до 34,5 тыс. единиц (+107% к итогу 2022-го), в 2024 году – до 68,1 тыс. (+97%). Основные раздражители – компьютерные вирусы, сетевые черви и трояны, число инцидентов с которым в прошлом году чуть превысило 45 тыс. (или 66,1% от всех инцидентов), на втором месте – ботнеты – 10,8 тыс. (или 15,9%), тройку замыкает фишинг – 3,9 тыс. (или 5,8%).

Под «инцидентом» понимается событие или совокупность событий, нарушивших или потенциально нарушающих конфиденциальность, целостность или доступность информационных ресурсов. Служба KZ-CERT учитывает как завершенные, так и предотвращенные попытки атак, причем ее статистика охватывает весь киберпериметр Казахстана, включая госорганы, организации критической инфраструктуры, коммерческий сектор, частные компании и граждан.

В KZ-CERT пояснили, что причинами двукратного роста числа киберпреступлений стали сразу несколько факторов. «Начиная с 2024 года в публичную статистику инцидентов включаются сведения о событиях информационной безопасности, ранее отображавшихся только во внутренней отчетности», – отмечают в пресс-службе.

Помимо этого, продолжающаяся цифровизация экономики РК увеличивает количество объектов, которые подвержены кибератакам. «Одновременно с этим снижение технического порога входа в киберпреступную деятельность за счет широкого распространения средств автоматизации атак привело к росту числа участников противоправной деятельности. Многие инструменты, ранее доступные исключительно профессиональным хакерам, сегодня доступны в открытых или теневых каналах и не требуют высокой квалификации», – комментируют в KZ-CERT.

Местные специалисты по кибербезопасности также фиксируют атаки с применением ИИ. «Хакеры активно используют GPT и другие чат-боты, чтобы автоматизировать свои атаки. Например, ИИ может помочь им сгенерировать фишинговые тексты не только на русском, но и на казахском языке, также они используются для поиска уязвимостей в казахстанском сегменте интернете. Поэтому мы видим всплеск таких атак», – отмечает Олжас Сатиев, президент Центра анализа и расследования кибератак.

«Абсолютно убежден, что как минимум последний год злоумышленники активно используют искусственный интеллект. Во-первых, они сами признают, что новые скрипты и инструменты написаны с помощью ИИ. Во-вторых, это подтверждается различной статистикой. В-третьих, мы уже имеем большое количество высококачественных аудио- и видеофейков, созданных при помощи ИИ, что служит ярким подтверждением этой тенденции», – перечисляет Евгений Питолин, сопредседатель комитета по информационной безопасности Альянса Qaztech.

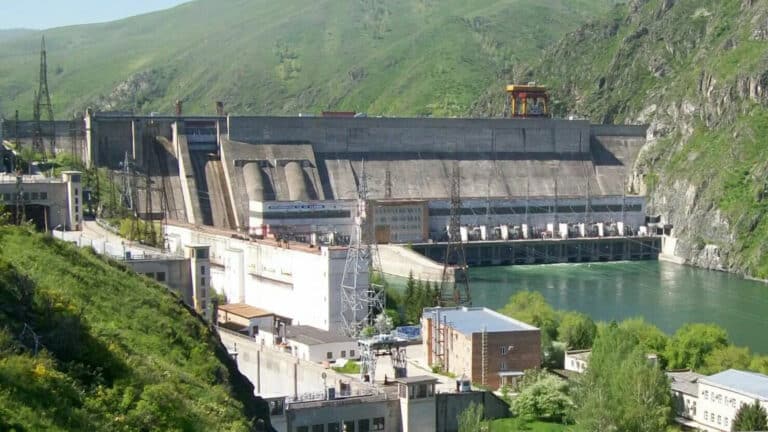

Наиболее громким случаем, напрямую указывающим на растущие риски и уязвимость практически каждого казахстанца, стала недавняя публикация в открытом доступе персональных данных 16 млн граждан РК, включающие ФИО, дату рождения, ИИН, номер телефона, адрес проживания. Это не первая подобная утечка, однако до появления ИИ подобные утечки не казались столь угрожающими. Но благодаря автоматизированному OSINT злоумышленники могут прицельно атаковать как отдельные группы граждан, так и целые компании.

Каким будет киберщит с ИИ?

Искусственный интеллект дает преимущества не только хакерам, но и специалистам по кибербезу. Роман Резников выделяет три ключевых функций ИИ в области киберзащиты. Первое – снижение нагрузки на специалистов. На решения с искусственным интеллектом можно переложить часть рутинных задач, например первичную обработку событий безопасности, которые сейчас вынуждены анализировать специалисты. Помогать могут и чат-боты на основе больших языковых моделей, оказывающие оперативную поддержку в принятии решений по противодействию киберугрозам.

«Второе, обнаружение аномалий и расширение обнаружения угроз. ИИ хорошо справляется с обработкой значительных объемов информации, поиском в них отклонений от нормы, аномалий. В информационной безопасности такие аномалии, как нетипичные явления в сетевом трафике, работе пользователей, поведении системы, могут быть признаками кибератаки», – говорит Резников.

И третье – автоматизация систем защиты. Помимо обнаружения атак, решения с ИИ могут автоматизировать процессы принятия решения, реагирования и предотвращения инцидента кибербезопасности. Постепенно степень автоматизации будет расти, от базовой поддержки специалиста, до полноценного автопилота безопасности.

«При условии потенциально растущего числа атак, генерируемых и управляемых ИИ, логичной контрмерой будет уже защитный ИИ, способный в автономном режиме отражать большую часть типовых атак, оставляя специалисту-человеку сложные инциденты безопасности, – объясняет спикер. – Ряд существующих сегодня решений безопасности уже эффективно применяют ИИ, например, для поведенческого анализа и обнаружения еще неизвестных угроз», – отмечает Резников.

ИИ, считают специалисты, не меняет условия кардинально: необходимо все так же придерживаться базовых правил и требований безопасности, не пренебрегать требованиями парольной политики, сохранять бдительность и не поддаваться манипуляциям атак социальной инженерии, даже с применением качественных и убедительных дипфейков.